1 Activité de la semaine

Le tableau des paquets rejetés (cf. table 2) montre l'activité sur deux pare-feux configurés pour tout bloquer par défaut (à l'exception de quelques rares services comme le DNS, le SMTP et le HTTP qui sont autorisés pour des serveurs dédiés).

- Le port 445/tcp

- , utilisé par les Windows (avec un noyau NT) pour divers services, est le port le plus recherché. Ceci s'explique en partie par l'activité de certains vers, comme Sasser (voir CERTA-2004-ALE-007).

- Le port 135/tcp

- est associé aux services RPC sous Windows. Le tableau donne le sentiment qu'il y a 4 fois moins de rejets sur le port 135/tcp que sur le port 445/tcp, mais cela est dû essentiellement au fait que l'un des deux pare-feux a une adresse IP chez un fournisseur d'accès ADSL qui filtre le port 135/tcp en amont. Le trafic à destination du port 135/tcp n'est, en réalité, que deux fois moins important que celui à destination du port 445/tcp. Une vulnérabilité affectant l'un des services RPC de Windows a largement été exploitée par le ver Blaster (voir CERTA-2003-ALE-002).

- Le port 80/tcp

- est encore très sondé. Il correspond au service HTTP, et est visé par de nombreux vers, tels que ceux de la famille codered (voir CERTA-2001-ALE-008) ou encore nimda (voir CERTA-2001-ALE-013).

- Le port 2745/tcp

- correspond à la porte dérobée laissée par les différentes versions du ver Bagle. L'utilisation de cette porte dérobée fait partie des moyens de propagation de Phatbot (voir CERTA-2004-ALE-003). L'ouverture de ce port sur les machines sous Windows signifie probablement leur compromission.

- Le port 137/udp

- est utilisé par le service de noms Netbios. Il s'agit là encore d'un port spécifique à Windows.

- Le port 139/tcp

- est utilisé par Netbios et par Samba.

- Le port 3127/tcp

- correspond à la porte dérobée ouverte après infection par les différentes versions du ver MyDoom. Cette porte dérobée est également exploitée par Phatbot. Les machines sous Windows avec ce port en écoute sont très probablement des machines compromises.

- Le port 6129/tcp

- correspond à Dameware, un outil d'administration à distance des machines Windows. Une vulnérabilité -très exploitée- de Dameware Miniremote (voir CERTA-2003-AVI-214). Cette vulnérabilité est aussi utilisée par Phatbot pour se propager. L'outil Dameware est parfois installé par des intrus, suite à une compromission, afin de pouvoir facilement se reconnecter sur les machines compromises (par le biais d'une vulnérabilité quelconque, autre que celle affectant Dameware). Des versions vulnérables de Dameware ont ainsi été installées sur des machines compromises.

- Les ports 1433/tpc et 1434/udp

- sont utilisés par MS/SQL. Ce service a fait l'objet de très nombreuses vulnérabilités exploitées notamment par deux vers nommés spida et slammer. Ces vulnérabilités sont assez anciennes (2 ans) mais sont toujours exploitées.

- Le port 443/tcp

- est utilisé par HTTPS. La publication d'un outil permettant l'exploitation d'une faille dans le protocole PCT rendue récemment publique a provoqué une augmentation des recherches du port 443/tcp.

- Le port 4899/tcp

- est utilisé par radmin, un outil d'administration à distance.

- Le port 21/tcp

- correspond au service FTP. De nombreuses failles affectent différentes versions de serveur ftp. Le port 21/tcp est sondé pour exploiter ces failles, mais aussi pour trouver des serveurs ftp publics permettant le stockage de fichiers illicites.

- Le port 3389/tcp

- est utilisé par le protocole RDP (Remote Desktop Protocol). Le but des sondages sur ce port n'est pas très clair.

- Le port 1080/tcp

- est utilisé par le serveur mandataire Wingate. Ce port était autrefois recherché pour être utilisé comme relais de navigation (permettant ainsi de commettre éventuellement des actes malveillants avec l'adresse IP du serveur Wingate plutôt que sa propre adresse IP). Il correspond aussi à une porte dérobée laissée par le ver MyDoom.F après infection, et c'est à ce titre qu'il est sondé par Phatbot.

- Le port 3128/tcp

- est utilisé par le serveur mandataire Squid. Il correspond également à une porte dérobée laissée par certaines versions de MyDoom, et fait partie des ports recherchés par Phatbot.

- Le port 111/tcp

- correspond au service sunrpc-portmapper. La recherche de ce port est typiquement une étape préparatoire à une compromission par l'exploitation d'une faille d'un service rpc (par exemple, rpc.statd dont une faille a été largement exploitée par le passé).

- Le port 23/tcp

- correspond au service telnet. Ce service permet la connexion à distance sur des machines après authentification. Toutefois, l'utilisation de ce service facilite le vol des noms de compte utilisateur et des mots de passe lors de l'authentification, car celle-ci n'est pas chiffrée.

- Le port 22/tcp

- correspond au service ssh. Ce service permet, tout comme telnet, de se connecter à distance sur des machines, mais la connexion est chiffrée, ce qui garantit une meilleure sécurité. Une vulnérabilité affectant le service de détection des attaques a largement été exploitée par le passé. Cette vulnérabilité semble toujours être recherchée.

Le tableau montre que les vulnérabilités assez anciennes sont toujours recherchées, et probablement dans certains cas avec succès.

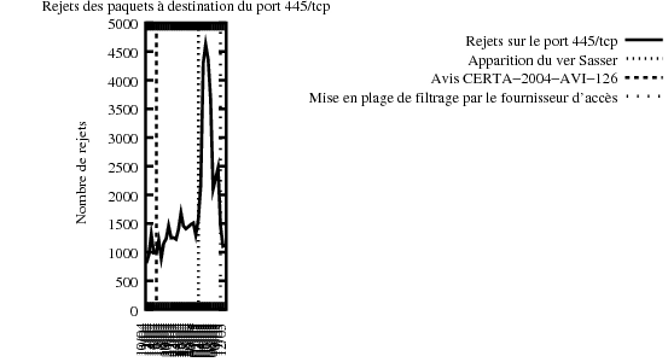

2 Activité particulière

L'actualité a été marquée par la propagation du ver Sasser. Ce ver se propage en exploitant une vulnérabilité connue du service lsass (port 445/tcp) sous Windows. Il n'existe qu'un seul moyen efficace de bloquer cette propagation : mettre à jour les machines. Les contournements provisoires, tels que la mise en place de règles de filtrage sur le port 445/tcp au niveau des pare-feux, sont efficaces, à l'unique condition que ces règles de filtrage ne soient pas elles-mêmes contournées. Or, il est fréquent de voir des postes nomades (portables) être protégés uniquement par des pare-feux réseau. Les postes nomades sont généralement voués à être déplacés, et éventuellement connectés à des réseaux qui ne sont pas forcément protégés par des pare-feux bien configurés. L'activation du pare-feu livré avec Windows XP est suffisante pour endiguer ce ver. Néanmoins, il est tout de même recommandé d'appliquer le correctif de Microsoft, qui corrige de nombreuses autres vulnérabilités.

L'activité de ce ver se traduit par un triplement du volume des rejets sur le port 445/tcp.