1 Activité en cours

Le tableau des paquets rejetés (cf. table 2) montre l'activité entrante refusée sur deux pare-feux configurés pour tout bloquer par défaut et n'autoriser que quelques services sur quelques serveurs. Les ports présents dans ce tableau ont été choisis pour leur fréquence d'apparition ou pour leur caractère dangereux constaté dans des incidents traités par le CERTA.

Il s'agit de déterminer à quoi correspondent ces paquets rejetés et quels sont les enseignements pragmatiques en termes d'administration quotidienne de la sécurité que l'on peut retirer de l'observation de ces rejets de paquets.

Durant la période du 20 mai 2004 au 27 mai 2004, l'activité a été marquée par un net recul de la propagation des vers bien connus. Les ports 135/tcp et 445/tcp sont toujours les ports les plus recherchés, et représentent près des deux tiers des rejets.

L'activité des vers de la famille Phatbot a fortement diminué. Les vers de cette famille se caractérisent par des scans simultanés sur les ports 6129/tcp, 2745/tcp et 3127/tcp. Ces scans émanent généralement de machines compromises. Toutefois, en fonction des règles de filtrage actuellement mises en œuvre pour ces machines compromises, il est possible de ne voir qu'une partie de ces scans.

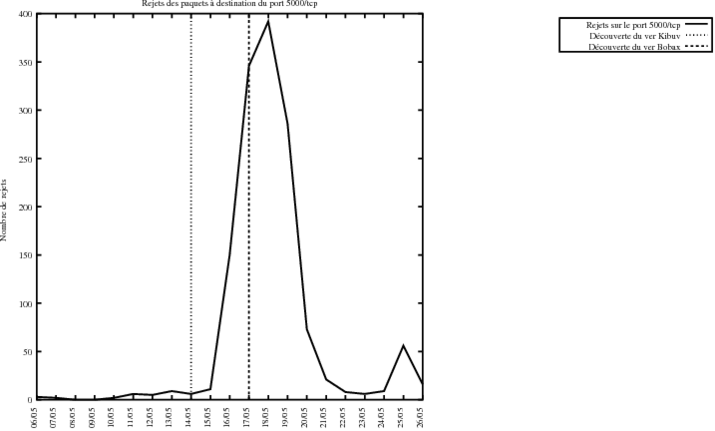

L'activité sur le port 5000/tcp attribué aux vers Kibuv et Bobax a chuté mais n'est pas nulle.

2 Activité particulière

Les vers Bobax et Kibuv, découverts à la mi-mai 2004, ont eu une activité en forte baisse durant la période du 20 mai 2004 au 27 mai 2004. Ces vers se caractérisaient par un scan sur le port 5000/tcp, probablement dans le but d'identifier des machines fonctionnant sous Windows XP. Cette caractéristique a probablement limité la propagation de ces vers, puisqu'ils ne tentent de se propager qu'après avoir reçu une réponse positive du scan sur le port 5000/tcp. De plus, ces vers tentent d'exploiter une faille du service lsass, qui a été largement exploitée par le ver Sasser. La mise en place des filtres sur le port 445/tcp par certains fournisseurs d'accès, ainsi que l'application des correctifs de Microsoft pour Windows ont contribué à limiter la propagation des vers Bobax et Kibuv.

3 Retour d'expérience sur les incidents

Nous profitons de ce bulletin d'actualité pour vous rappeler les dangers de l'écriture des programmes CGI (Commom Gateway Interface), notamment ceux en PHP.

Le CERTA a déjà publié en 2003 une alerte traitant de l'exploitation de la vulnérabilité "include PHP" (CERTA-2003-ALE-003).

Nous avons traité ces derniers temps plusieurs incidents relatifs à des gestionnaires de contenus développés en PHP.

Les vulnérabilités exploitées proviennent d'erreurs de programmation, comme par exemple des chaînes de caractères renseignées par l'utilisateur, dont le contenu n'est pas correctement vérifié.

Il existe de nombreux logiciels permettant aux éditeurs de site web en PHP de développer plus rapidement les différents scripts (PHP-nuke, phpBB, etc...). Ces logiciels incluent des modules de base, qui peuvent être réutilisées dans les sites.

De nombreux problèmes sont apparus à cause d'erreurs directement incluses dans ces briques. Les développeurs de sites ne prenant pas toujours le temps de relire le code source des modules qui leur sont fournis.

Il est donc primordial de vérifier le code des programmes CGI, et de se tenir informé des vulnérabilités et des correctifs concernant ces différents programmes.

Voici un site recensant les vulnérabilités relatifs à différents scripts PHP :

http://www.phpsecure.info

Les administrateurs de sites rédigés avec PHP-nuke (ou tout autre outil PHP) sont invités à prendre contact avec le CERTA.