1 Activité en cours

1.1 Sites orphelins

Un incident traité par le CERTA a mis en lumière la cessation du suivi du site web d'un service quand le concepteur du site à quitté ce service. Faute de repreneur, la configuration n'a pas évolué en fonction des utilisations et de la menace. Un intrus a pu profiter du faible niveau de sécurité du site.

Le suivi d'un site web peut pâtir, non seulement d'un mouvement de personnel, mais aussi d'une réorganisation.

Recommandations

Le CERTA recommande :

- de maintenir la liste des responsables des sites, techniques (exploitation, administration, développement) et éditoriaux ;

- d'assurer la redondance des personnes et les relais ;

- de documenter et de maintenir les développements et les configurations ;

- de réviser périodiquement la configuration pour l'adapter aux utilisations et à la menace.

1.2 Défigurations

Le CERTA a traité cette semaine un cas de défiguration de site web suite à l'exploitation de droits permissifs sur la commande PUT. Les attaques de ce type ainsi que les moyens de se protéger ont été évoqués dans le bulletin d'actualité CERTA-2006-ACT-048. Ces attaques sont plus fréquentes qu'il n'y paraît puisque leurs auteurs ne modifient pas systématiquement la page d'accueil, mais se contentent parfois d'ajouter une page web (par exemple, ajout de la page hacked.html à la racine).

Il est conseillé de vérifier dans l'arborescence de vos sites web qu'aucun fichier n'a été ajouté et de lire régulièrement vos journaux de connexions.

1.3 Arnaques par courriel ou autre système de messagerie

Le CERTA constate de plus en plus d'arnaques à la fausse mise à jour. Concrètement, il s'agit d'envoyer à une victime un message en utilisant la messagerie électronique traditionnelle, les messageries instantanées ou des services comme Windows Messenger Service. Le contenu de ce message, souvent alarmiste, incite la victime à se rendre sur un site web pour y télécharger une mise à jour. Ces « mises à jour » sont généralement des codes malveillants et ne sont pas toujours en téléchargement libre. En effet, dans certains cas, il est nécessaire de remplir un formulaire d'achat et de communiquer les coordonnées bancaires. Des sommes d'argent sont ensuite débitées des cartes sans qu'aucun logiciel n'ait réellement été téléchargé.

Le CERTA recommande d'être particulièrement prudent avec ces messages. Les conseils donnés dans le bulletin d'actualité CERTA-2006-ACT-049 concernant les courriels sont valables également pour la messagerie instantanée et pour les fenêtres pop up de Windows Messenger Service. Votre responsable sécurité vous conseillera utilement.

Il est également recommandé de filtrer les ports 1026/udp et 1027/udp et de désactiver le service Windows Messenger Service, tel qu'indiqué dans l'article suivant de Microsoft (pour Windows XP) :

http://www.microsoft.com/windowsxp/using/security/learnmore/stopspam.mspx

2 Ver de décembre 2006 visant Symantec

2.1 Présentation des faits

Le CERTA a publié le 28 mai 2006 l'avis CERTA-2006-AVI-221, concernant une vulnérabilité des produits Symantec AntiVirus et Client Security. Il s'agit de la vulnérabilité SYM06-010 de référence CVE-2006-2630. Cette vulnérabilité, de type « débordement de pile » (ou stack overflow), est exploitable à distance, par le biais du port TCP 2967. En effet, les machines utilisant ces produits se mettent en écoute sur ce port, pour communiquer avec la console de gestion distante.

Pour rappel, les versions vulnérables sont :

- Symantec Client Security pour Windows, version 3.1 ;

- Symantec Client Security pour Windows, version 3.0 ;

- Symantec Antivirus Corporate Edition pour Windows, version 10.1 ;

- Symantec Antivirus Corporate Edition pour Windows, version 10.0.

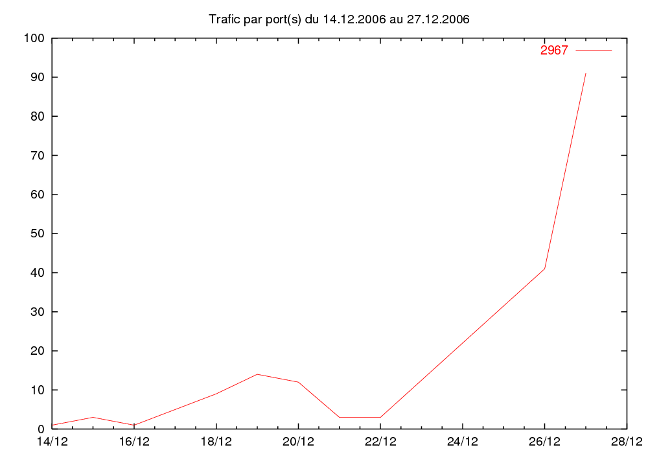

Le CERTA a noté, depuis le 12 décembre 2006, une forte augmentation du trafic à destination de ce port TCP. Ceci est lié à la propagation virulente d'un ver.

2.2 Détails concernant le ver

Un ver, surnommé Yellow Worm (ou W32.Sagevo par Symantec) exploite actuellement la vulnérabilité des produits Symantec décrite dans le paragraphe précédent. Ces produits sont largement répandus, et les mises à jour n'ont pas été nécessairement appliquées sur toutes les machines depuis mai 2006.

Le ver se présente comme suit :

- il modifie un ensemble de fichiers sur le système infecté, notamment la bibliothèque wuauclt.dll ;

- il injecte du code via le processus svchost.exe ;

- il modifie les deux clés de registre suivantes :

HKLM\SYSTEM\CurrentControlSet\Services\wuauserv (attribut << Start >>) HKLM\SYSTEM\CurrentControlSet\Services\wuauserv\Parameters (attribut << ServiceDll >>)

- il fait participer la machine compromise à un réseau de machines zombies, ou botnet ;

- il installe différents programmes, dont un pour capturer les frappes au clavier (keylogger) ;

- il balaie la plage d'adresses locales de la machine infectée à la recherche de nouvelles victimes suivant l'algorithme suivant :

- si l'adresse est de la forme 192.168.X.X, il balaie des adresses qui suivent 192.168.0.1 ;

- si l'adresse est de la forme 10.X.X.X, il balaie des adresses qui suivent 10.0.0.1 ;

- sinon, si l'adresse est de la forme A.B.C.D, il balaie des adresses qui suivent A.B.C'.0, avec C'=C-10 ou 0 ci C-10 < 0.

- Dans tous les cas, la tentative de connexion se fait à destination du port TCP 2967.

Recommandations

Le CERTA recommande donc de surveiller et de filtrer correctement (entrée et sortie de réseau) les paquets à destination du port TCP 2967. Il est également vivement conseillé de vérifier que les produits Symantec utilisés sont à jour.

6 Liens utiles

- Avis du CERTA CERTA-2006-AVI-221 du 28 mai 2006 :

http://www.certa.ssi.gouv.fr/site/CERTA-2006-AVI-221/

- Analyse du ver Yellow Worm par eEye :

http://research.eeye.com/html/alerts/AL20061215.html

- Vulnérabilité Symantec SYM06-010 du 25 mai 2006 :

http://securityresponse.symantec.com/avcenter/security/Content/2006.05.25.html

3 Nabaztag et autres objets autonomes communicants

La tentation est grande, après Noël, d'amener au bureau son Nabaztag, si celui-ci a été livré au pied du sapin. En effet, cet objet communicant, qui se présente sous la forme d'un lapin, est une machine autonome : elle se connecte sur divers sites, pour récupérer les courriels et les lire à haute voix au propriétaire, ou bien pour lire des flux de données RSS (journaux d'actualité, activités boursières, avis du CERTA, etc.). Les derniers modèles sont équipés de microphone, et les fonctionalités sont multiples.

Cependant, cette machine, pour accéder à Internet, doit passer par une connexion Wi-Fi ouverte ou employant du WEP (ancienne version du Nabaztag) ou du WPA (pour la plus récente).

Il faut donc bien comprendre qu'il s'agit d'offrir un accès au réseau à une machine avec un système d'exploitation et des services. Les activités de cette machine ne sont pas maîtrisées : les mises à jour n'existent pas ou ne sont pas annoncées, et les échanges d'informations ne sont pas documentés. En d'autres termes, connecter un tel objet revient à autoriser une machine non contrôlée à communiquer avec le réseau externe et éventuellement interne, avec tous les risques que cela comporte.

Le Nabaztag n'est cependant pas le seul appareil offrant aux utilisateurs la possibilité de se connecter, de manière autonome, à l'Internet. Il faut donc, de manière générale :

- vérifier que la politique de sécurité concernant les accès sans-fil est respectée ;

- auditer son réseau, pour déterminer les connexions sans-fil existantes, légitimes ou pas ;

- sensibiliser les utilisateurs aux risques associés à l'utilisation de tels objets dans un réseau professionnel.

4 Cartes de voeux

Plusieurs sites signalent un envoi massif de courriels, ne contenant aucun contenu, et ayant pour objet "Happy new year!!". Un fichier malveillant est joint au message : postcard.exe. Certains antivirus le détectent déjà, mais d'autres risquent d'apparaître.

L'envoi de carte postale électronique, et notamment de vœux, est un vecteur de propagation de virus, chevaux de Troie ou autres contenus malveillants. Il est donc nécessaire, à l'approche de la nouvelle année, de renforcer la vigilance et de sensibiliser les utilisateurs. La note CERTA-2000-REC-002 rappelle quelques précautions à prendre lors de la réception de tels messages.