Risque

- Contournement de la politique de sécurité

Systèmes affectés

- Wallix AdminBastion version 5 jusqu'à la version "HotFix 24"

- Wallix AdminBastion version 6 jusqu'à la version "HotFix 12"

- Wallix AdminBastion versions antérieures

Résumé

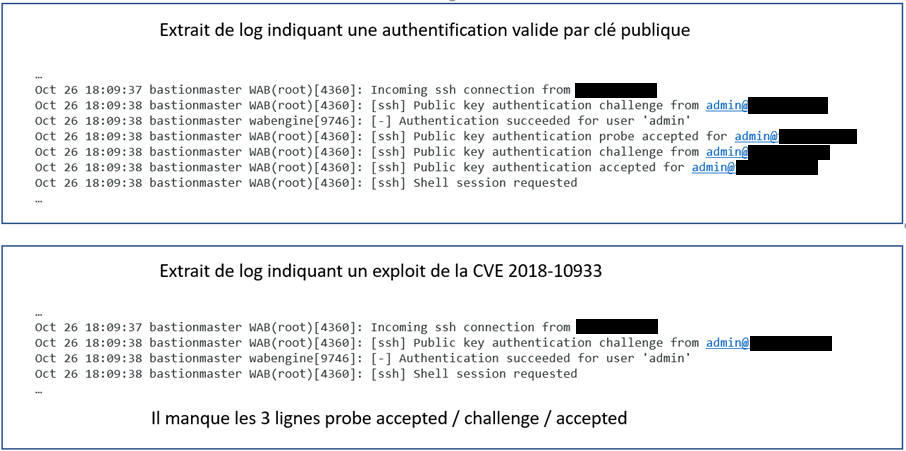

Le 26 octobre 2018, l'éditeur Wallix a publié une note de sécurité concernant son produit AdminBastion qui inclut la bibliothèque libssh. Celle-ci est affectée par la vulnérabilité CVE-2018-10933 dont l'exploitation permet de contourner de manière triviale l'authentification par clé ssh.

Les produits Wallix AdminBastion ont pour objectif de sécuriser et surveiller l'activité des administrateurs. Ces derniers se connectent sur le bastion de manière non privilégiée, ce qui leur permet de rebondir sur un compte privilégié au sein du système administré sans en connaître les secrets.

Solution

Le CERT-FR recommande de mettre à jour ce produit sans attendre. En cas d'impossibilité de mise à jour de manière rapide, il est nécessaire de filtrer l'accès à ce service aux seuls administrateurs, de changer le mode d'authentification ssh et d'archiver les clés publiques des comptes utilisateurs. Une évaluation des risque doit être conduite pour envisager une désactivation immédiate du bastion et l'utilisation de moyens dégradés pour l'administration.

Afin de rechercher une exploitation éventuelle de la vulnérabilité, les événements suivants peuvent être observés dans les journaux produits par le bastion :

Documentation

- Bulletin de sécurité Wallix du 26 octobre 2018 https://www.wallix.com/wallix-security-advisories-alerts/

- Référence CVE CVE-2018-10933 https://www.cve.org/CVERecord?id=CVE-2018-10933